帝国cms漏洞分析前台XSS漏洞

创始人

2024-03-20 12:24:03

0次

帝国cms漏洞分析前台XSS漏洞

一、帝国cms漏洞描述

该漏洞是由于javascript获取url的参数,没有经过任何过滤,直接当作a标签和img标签的href属性和src属性输出。

二、帝国cms漏洞复现

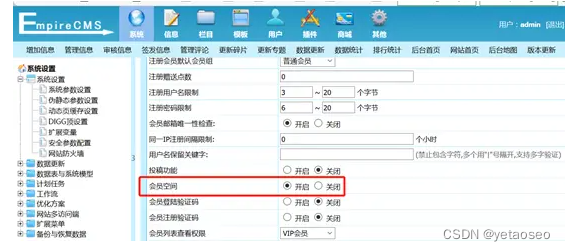

1、需要开启会员空间功能(默认关闭),登录后台开启会员空间功能。

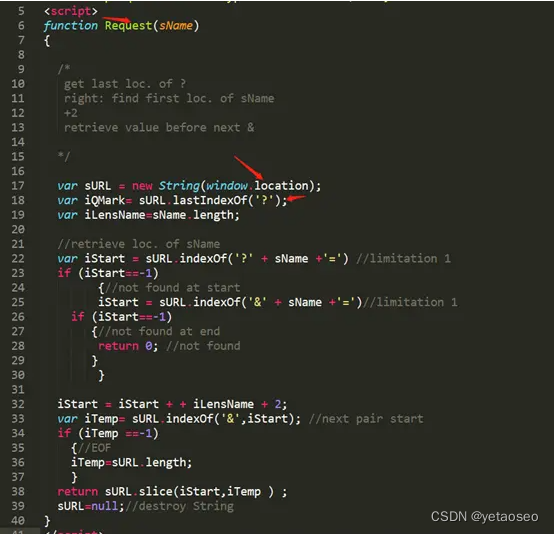

2、漏洞出现的位置在/e/ViewImg/index.html,浏览代码,发现如下代码存在漏洞

分析代码:通过Request函数获取地址栏的url参数,并作为img和a标签的src属性和href属性,然后经过document.write输出到页面。

3、帝国cms漏洞分析:跟进Request函数

分析代码:通过window.location获取当前url地址,根据传入的url参数,获取当前参数的起始位置和结束位置。

例如,地址是:index.html?url=javascript:alert(document.cookie),经过Request函数处理就变成javascript:alert(document.cookie)

4、帝国cms漏洞分析:url地址经过Request函数处理之后

相关内容

热门资讯

汽车油箱结构是什么(汽车油箱结...

本篇文章极速百科给大家谈谈汽车油箱结构是什么,以及汽车油箱结构原理图解对应的知识点,希望对各位有所帮...

美国2年期国债收益率上涨15个...

原标题:美国2年期国债收益率上涨15个基点 美国2年期国债收益率上涨15个基...

嵌入式 ADC使用手册完整版 ...

嵌入式 ADC使用手册完整版 (188977万字)💜&#...

重大消息战皇大厅开挂是真的吗...

您好:战皇大厅这款游戏可以开挂,确实是有挂的,需要了解加客服微信【8435338】很多玩家在这款游戏...

盘点十款牵手跑胡子为什么一直...

您好:牵手跑胡子这款游戏可以开挂,确实是有挂的,需要了解加客服微信【8435338】很多玩家在这款游...

senator香烟多少一盒(s...

今天给各位分享senator香烟多少一盒的知识,其中也会对sevebstars香烟进行解释,如果能碰...

终于懂了新荣耀斗牛真的有挂吗...

您好:新荣耀斗牛这款游戏可以开挂,确实是有挂的,需要了解加客服微信8435338】很多玩家在这款游戏...

盘点十款明星麻将到底有没有挂...

您好:明星麻将这款游戏可以开挂,确实是有挂的,需要了解加客服微信【5848499】很多玩家在这款游戏...

SAP PS 第9节 合并采购...

SAP PS 第9节 合并采购申请、组合WBS之影响1 合并采购申请1.1 合并采购申请后台配置1....

总结文章“新道游棋牌有透视挂吗...

您好:新道游棋牌这款游戏可以开挂,确实是有挂的,需要了解加客服微信【7682267】很多玩家在这款游...